In diesem Webinar erklärt Securepoint, unser Partner für Sicherheitslösungen, Unternehmern/Unternehmerinnen das Mindestmaß an IT-Sicherheit.

In 30 Minuten erfahren Sie als Entscheider und Verantwortlicher für Ihr Unternehmen, ob Ihre bisherigen IT-Sicherheitsmaßnahmen – eines der wichtigsten Bestandteile der Europäischen Datenschutzgrundverordnung – ausreichend sind. 30 Minuten die sich lohnen, denn Sie haften als Unternehmer für nicht ausreichende oder gar mangelnde IT-Sicherheit.

Nehmen Sie mit uns Kontakt auf – wir beraten Sie gerne. Nutzen Sie dazu unser Kontaktformular.

Ein ereignis- und erfolgreiches Jahr neigt sich seinem Ende zu. Gestern noch blickten wir auf die zweite Jahreshälfte und nun liegt das Land unter einer weißen Decke, es duftet überall nach Zimt und die Kinder freuen sich auf die bevorstehende Bescherung – es weihnachtet!

Wir halten kurz inne, blicken auf die zurückliegende Zeit zurück und freuen uns über dieses erfolgreiche Jahr.

So, wie dieses Jahr zu Ende geht, wünschen wir, möge das Neue beginnen.

Das gesamte Team wünscht Ihnen und Ihren Lieben besinnliche Weihnachten und viel Erfolg im kommenden Jahr!

Am 3. und 8. Mai 2018 veranstalten wir anlässlich der anstehenden Einführung der Europäischen Datenschutzgrundverordnung zwei erfolgreiche Infoabende für Unternehmer/-innen, die sich noch nicht intensiv mit der neuen Datenschutzgrundverordnung befasst hatten.

Je Abend waren 90 Minuten eingeplant – daraus wurden beide Male über 3 kurzweilige Stunden!

Nach der Begrüßung in unseren Räumlichkeiten in Trossingen präsentierten wir den interessierten Besuchern eine Zusammenfassung der wichtigsten Punkte, welche bei der Umsetzung der Europäischen Datenschutzgrundverordnung im Unternehmen beachtet werden müssen. Hier die Punkte der Agenda zusammengefasst:

• Einführung

• Personenbezogene Daten / Besondere Kategorien personenbezogener Daten

• Bußgelder, Strafen und Schadensersatz für Datenschutzverstöße

• Datenschutz in kleinen Unternehmen

• Datenschutz und Datensicherheit

• Einwilligung nach der Europäischen Datenschutzgrundverordnung

• Dokumentationspflichten

• Technische und organisatorische Maßnahmen (TOM)

• Betroffenenrechte nach der DSGVO

• Melde- und Benachrichtigungspflichten

• Privacy by Design / Privacy by Default

• Datenschutzfolgeabschätzung

• Fragen und Antworten

Wir freuen uns sehr, unsere Gäste mit hochwertiger Information aus erster Hand versorgt zu haben. Wir gaben uns sehr viel Mühe, unseren Kunden genau das zu präsentieren, was sie für die Umsetzung der Europäischen Datenschutzgrundverordnung in ihren Unternehmen benötigen. Selbstverständlich freut es uns auch außerordentlich, dass viele der anwesenden Gäste uns Ihr Vertrauen aussprachen und uns mit der Einführung der Europäischen Datenschutzgrundverordnung in Ihren Unternehmen beauftragten. Vielen Dank dafür!

Kontaktaufnahme/Bestellung eines Datenschutzbeauftragten

Die Infoabende zeigten uns eindrucksvoll, dass der Informationsbedarf bei diesem Thema extrem hoch ist. Nehmen Sie Kontakt mit uns auf, wenn Sie einen Datenschutzbeauftragten oder Hilfe bei der Umsetzng der Europäischen Datenschutzgrundverordnung in Ihrem Unternehmen benötigen.

oder telefonisch unter +49 7425 95259-00

| Veranstaltungsort: Datum: Uhrzeit: Geschätzte Dauer: |

Achauerstr. 8, 78647 Trossingen 03.05.2018 bzw. 08.05.2018 17 Uhr ca. 90 Minuten |

Hier oder auf das Symbol klicken, um sich an der Veranstaltung anzumelden.

INFOVERANSTALTUNG ZUR EUROPÄISCHEN DATENSCHUTZGRUNDVERORDNUNG

Am 25. Mai 2018 tritt die EU-Datenschutzgrundverordnung (EU-DSGVO) in Kraft. Die neuen Regelungen gehen weit über die bisherigen Anforderungen des deutschen Datenschutzrechts hinaus. Unternehmen müssen bis zum 25. Mai 2018 ihre Datenschutzprozesse an die neuen Anforderungen angepasst haben – andernfalls drohen weitaus höhere Bußgelder und Schadensersatzforderungen als bisher. Mit dieser Informationsveranstaltung informiert isential gmbh Kunden und Interessenten über die Neuerungen.

Zielgruppe dieser Veranstaltung sind in erster Linie Unternehmer/-innen, die sich noch nicht intensiv mit der neuen Datenschutzordnung befasst haben und schnell einen Überblick über die neuen Datenschutz-anforderungen erhalten möchten.

Wichtig für die Zielgruppe ist die Tatsache, dass es keine Übergangs- oder Schonfristen mehr geben wird (wir informierten Sie bereits im Februar). Die Landesdatenschutzbehörden sind angewiesen, nicht nur bei gemeldeten Datenschutzverstößen, sondern auch von sich aus zu ermitteln. Dazu werden diese kontinuierlich stark aufgestockt und sollten sich in kürzester Zeit finanziell selbst tragen. Im Anbetracht dessen, der empfindlichen Strafen und dass die Geschäftsleitung für etwaige Datenschutzverstöße direkt haftet, müssen Unternehmer/-innen dieses Thema mit hoher Priorität angehen.

Machen Sie Gebrauch von dieser Veranstaltung, insbesondere wenn Sie sich bisher mit dem Thema nicht ausreichend auseinandergesetzt haben.

AGENDA

Nach der Begrüßung in unseren Räumlichkeiten in Trossingen erwartet Sie ein straffes Programm. Wir präsentieren Ihnen eine Zusammenfassung der wichtigsten Punkte, welche Sie bei der Umsetzung der Europäischen Datenschutzgrundverordnung in Ihrem Unternehmen beachten müssen.

• Einführung

• Personenbezogene Daten / Besondere Kategorien personenbezogener Daten

• Bußgelder, Strafen und Schadensersatz für Datenschutzverstöße

• Datenschutz in kleinen Unternehmen

• Datenschutz und Datensicherheit

• Einwilligung nach der Europäischen Datenschutzgrundverordnung

• Dokumentationspflichten

• Technische und organisatorische Maßnahmen (TOM)

• Betroffenenrechte nach der DSGVO

• Melde- und Benachrichtigungspflichten

• Privacy by Design / Privacy by Default

• Datenschutzfolgeabschätzung

• Fragen und Antworten

Bitte teilen Sie uns mit, welchen der zwei angebotenen Veranstaltungstermine (3. Mai oder 8. Mai) Sie bevorzugen und mit wie vielen Personen Sie kommen werden.

Im Voraus vielen Dank!

ANMELDUNG

| Veranstaltungsort: Datum: Uhrzeit: Geschätzte Dauer: |

Achauerstr. 8, 78647 Trossingen 03.05.2018 bzw. 08.05.2018 17 Uhr ca. 90 Minuten |

Hier oder auf das Symbol klicken, um sich an der Veranstaltung anzumelden.

PDF: Klicken Sie hier, um diese Seite als PDF-Dokument herunterzuladen.

Einen Downloadlink finden Sie am Ende dieses Artikels.

Das Thema Datenschutz ist weit mehr als nur ein Randthema oder eine lästige Pflicht. Im Mai 2018 kommen große Herausforderungen und Aufgaben auf alle Unternehmen zu. Die neue EU Datenschutz-Grundverordnung bekommt hier eine ganz neue Priorität.

Datenschutz erhält neue Priorität!

Am 25. Mai 2018 wird die neue europäische Datenschutz-Grundverordnung (EU DS-GVO) vollumfänglich in Kraft treten. Mit diesem Leitfaden möchten wir Sie bei der Umsetzung der anstehenden Aufgaben rundum das Thema Datenschutz unterstützen.

Die Digitalisierung vereinfacht das bequeme Einkaufen, schnelles Navigieren, das optimale Suchen oder einfach nur persönlich von elektronischen Helfern begrüßt zu werden: Die digitalen Dienstleister speichern und verarbeitet dafür Daten von (natürlichen) Personen, um all diese Prozesse zu Standards werden zu lassen. Dass Unternehmen verantwortungsbewusst mit diesen Daten umgehen, setzen Kunden in dieser digitalen Gesellschaft als selbstverständlich voraus.

Mit der „Verordnung (EU) 2016/679 des Europäischen Parlamentes und des Rates vom 27.04.2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr” (kurz EU DS-GVO) erlässt die Europäische Union erstmals einheitliche Regeln für einen der größten Wirtschaftsräume der Welt.

Die Verordnung ersetzt das in Deutschland bisher geltende Bundesdatenschutzgesetz (BDSG) weitgehend und wird zu einem effizienten Werkzeug, um Personen und deren Daten nachhaltig zu schützen.

Das Thema Datenschutz ist somit weit mehr als nur ein Randthema oder lästige Pflicht. Ab dem 25. Mai 2018 kommen große Herausforderungen und Aufgaben auf alle Unternehmen zu.

Die drohenden Strafen für die Nichteinhaltung der Vorschriften sind enorm hoch und der Handlungsbedarf entsprechend groß. Das gilt für den internen Umgang mit Mitarbeiterdaten, Prozessen etc. aber besonders bei externen Daten wie z. B. Kundendaten im Rahmen derer Verarbeitung, Speicherung sowie Löschung.

Besonders im IT-Bereich werden sich hierdurch eine Vielzahl von neuen Aufgaben und Maßnahmen ergeben, die im Systemhausgeschäft zu meistern sind. Mit diesem Leitfaden wollen wir hel-fen und die ersten wichtigen Informationen und Grundsätze benennen.

Die Europäische Datenschutzgrundverordnung betrifft uns alle. Die Übergangsphase endet im Mai 2018 – eine weitere Übergangsperiode wird es nicht geben.

Einführung und fortdauernde Pflege des Datenschutzes belastet gleichermaßen alle öffentlichen und nicht öffentlichen Stellen, die personenbezogenen Daten verarbeiten – also Sie, Ihre Kunden und Lieferanten und Ihre Konkurrenz wie auch uns selbst. Die normalen und verständlichen Schutzreflexe helfen hier nicht weiter – es gibt schlicht und ergreifend kein Entrinnen. Die bereits vor zwei Jahren in Kraft getretene Europäische Datenschutzgrundverordnung gilt ab dem 25. Mai 2018 uneingeschränkt.

Daher müssen wir die EU DS-GVO als neue Herausforderung begreifen und in ihr einen Wettbewerbsvorteil sehen.

Sprechen Sie uns an. Zusammen mit Ihnen sorgen wir für Einhaltung der EU DS-GVO in Ihrem Unternehmen.

1 WAS IST DIE EU-DATENSCHUTZ-GRUNDVERORDNUNG?

Das europäische Parlament verabschiedete im April 2016 die Regelung der europaweiten Moderni-sierung und Vereinheitlichung von Datenschutzgesetzen durch die EU-Datenschutz-Grundverordnung (EU DS-GVO).

Die EU DS-GVO baut auf mehrere Grundsätze auf und gibt entsprechende Prinzipien vor, nach denen es zu handeln gilt:

- Rechtmäßigkeit (Verbot mit Erlaubnisvorbehalt)

- Treu und Glauben (Verhältnismäßigkeit)

- Transparenz

- Zweckbindung

- Datenminimierung

- Richtigkeit

- Speicherbegrenzung

- Integrität und Vertraulichkeit

- Rechenschaftspflicht

Die Verordnung hebt die Richtlinie 95/46/EG von 1995 auf. Anders als die bisherige Richtlinie, ist die EU DS-GVO keine Richtlinie, sondern gilt wie ein Gesetz, das unmittelbar Strafen nach sich zieht.

Die Verordnung ist schon seit dem 24. Mai 2016 gültig und hat eine Umsetzungsfrist von 2 Jahren, bis zum 25. Mai 2018. Bis zu diesem Termin haben alle Unternehmen Zeit, die Vorgaben der neuen EU DS-GVO umzusetzen.

Eine der wesentlichen Änderungen zu den gegenwärtigen Regelungen ist, dass Unternehmen jederzeit geprüft werden können und dann die Einhaltung der Richtlinie nachweisen müssen. Da-mit drohen Sanktionen nicht erst bei Datenpannen, sondern können von den Aufsichtsbehörden schon im Vorfeld geahndet werden.

Die Aufsichtsbehörden sollen sicherstellen, dass die Geldbußen für Verstöße gegen die Verord-nung „in jedem Einzelfall wirksam, verhältnismäßig und abschreckend sind”.

2 WELCHE UNTERNEHMEN SIND VON DER EU DS-GVO BETROFFEN?

Die neue EU DS-GVO regelt den Schutz und Umgang, also die Verarbeitung von personenbezoge-nen Daten. Somit sind sämtliche öffentliche und nicht öffentliche Stellen betroffen, die personen-bezogenen Daten verarbeiten.

2.1 WAS SIND EIGENTLICH PERSONENBEZOGENE DATEN?

„Im Sinne dieser Verordnung bezeichnet der Ausdruck ‚personenbezogene Daten‘ alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen; als identifizierbar wird eine natürliche Person angesehen, die direkt oder indirekt, insbesondere mittels Zuordnung zu einer Kennung wie einem Namen, zu einer Kennnummer, zu Standortdaten, zu einer OnlineKennung oder zu einem oder mehreren besonderen Merkmalen, die Ausdruck der physischen, physiologischen, genetischen, psychischen, wirtschaftlichen, kulturellen oder sozialen Identität dieser natürlichen Person sind;” Diese Erklärung ist sehr wortreich und weit gefasst.

Personenbezogene Daten sind demnach all jene Informationen, die sich auf eine natürliche Person beziehen, jedenfalls zumindest beziehbar sind und auf diese Weise Rückschlüsse auf deren Persönlichkeit zulassen.

Typische Daten, die gesammelt bzw. verarbeitet und von der EU DS-GVO geschützt werden sollen sind: der Name, die Anschrift, die E-Mail-Adresse, die IP-Adresse etc. In der Geschäftswelt geht es zusätzlich oft um Kundendaten, die z. B. in einem ERP/CRM-System verarbeitet werden, Gesprächsnotizen, Geburtstage, Mailverläufe etc. Hinzu kommen weitere Daten, die z. B. nur für Marketingzwecke verwendet oder auch als „Zufallsprodukt” erfasst werden, wie z. B. IP-Adressen in einem Logfile, können von der EU DS-GVO geschützt sein.

3 WAS PASSIERT BEI VERSTÖßEN?

Die Bußgelder für Unternehmen, die ihren Pflichten im Rahmen der EU DS-GVO nur mangelhaft oder gar nicht nachkommen, wurden neu festgelegt und sind dementsprechend empfindlich. Sollte eine Aufsichtsbehörde einen Verstoß feststellen, können Bußgelder bis zu 20 Million Euro oder von bis zu 4 % des weltweiten Firmenjahresumsatzes festgelegt werden.

Die Verhängung von Geldbußen soll in jedem Fall „wirksam, verhältnismäßig und abschreckend” sein. Neu ist auch, dass mit der EU DS-GVO Strafen gegen natürliche Personen vorgesehen sind und nicht nur gegen Unternehmen.

Damit kann auch ein Geschäftsführer persönlich oder unter Umständen auch der Datenschutzbeauftragte persönlich für Verstöße haftbar gemacht und ggf. in Regress genommen werden.

4 WELCHE RECHTE HABEN KUNDEN IN DER EU DS-GVO?

Die EU DS-GVO bestimmt die Spielregeln die Unternehmen einhalten müssen, wenn Sie personenbezogenen Daten verarbeiten. Einer der wichtigen Grundsätze dabei ist, dass die betroffene Person umfassend über ihre Rechte in klarer sowie verständlicher Sprache informiert werden muss und dass die Person ihre Rechte auf einfache Weise wahrnehmen kann.

Ein kurzer Überblick:

- Einwilligung, Zweckbindung und Kopplungsverbot:

Jede Person muss „umfassend und in einfacher Sprache” über den Verwendungszweck von Daten, die sie preisgibt, informiert werden. Die Einwilligung zur Nutzung muss freiwillig erfolgen – sie darf also nicht an andere Bedingungen geknüpft sein (z. B. das Einwilligen zur werblichen Zwecken der Daten, um eine Bestellung abschließen zu können etc.) - Auskunftsrecht:

Verantwortliche eines Unternehmens müssen auf Verlangen der betroffenen Person kostenlos Auskunft über gespeicherte Daten, deren Verwendungszweck und ggf. Dritten die diese Daten erhalten haben, informieren. - Recht auf Vergessen werden – Löschpflicht:

Der Kunde hat „das Recht zu verlangen, dass seine personenbezogenen Daten gelöscht werden”. Die Löschpflichten und entsprechende Löschungsabsichten sind ein fester Bestandteil der EU DS-GVO. Es muss dazu bereits bei Aufnahme der Daten definiert werden, wann diese wieder gelöscht werden. Dabei dürfen die Daten nicht ohne Rechtsgrundlage länger als notwendig aufbewahrt werden.

Wurden die Daten an Dritte weitergegeben oder gar veröffentlicht, so muss der Verantwortliche auch sicherstellen, dass die Daten hier gelöscht werden. - Umgehende Meldung an die Aufsichtsbehörde:

„Im Fall einer Verletzung des Schutzes meldet der Verantwortliche unverzüglich und möglichst binnen 72 Stunden, nachdem ihm die Verletzung bekannt wurde, diese der Aufsichtsbehörde”. - Recht auf Datenübertragbarkeit:

Der Kunde hat das Recht, die über ihn gespeicherten Daten „in einem strukturierten, gängigen und maschinenlesbaren Format zu erhalten”. Einfach gesagt: Jedes Unternehmen muss mir als Kunde jederzeit alle meine personenbezogenen Daten in einem lesbaren Format aushändigen.

5 DIE ZEIT RENNT: WAS IST WICHTIG?

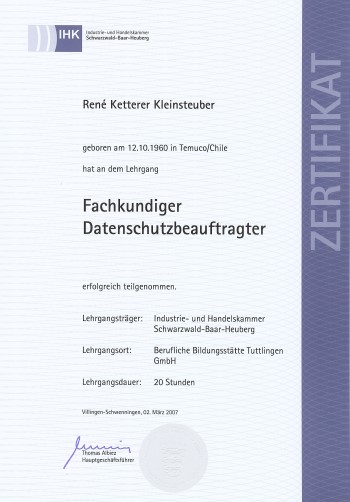

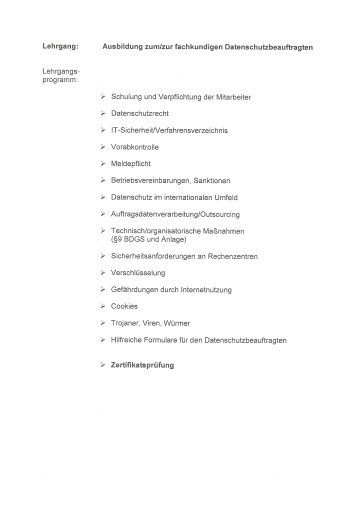

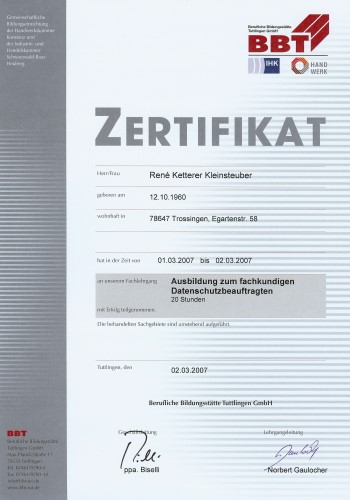

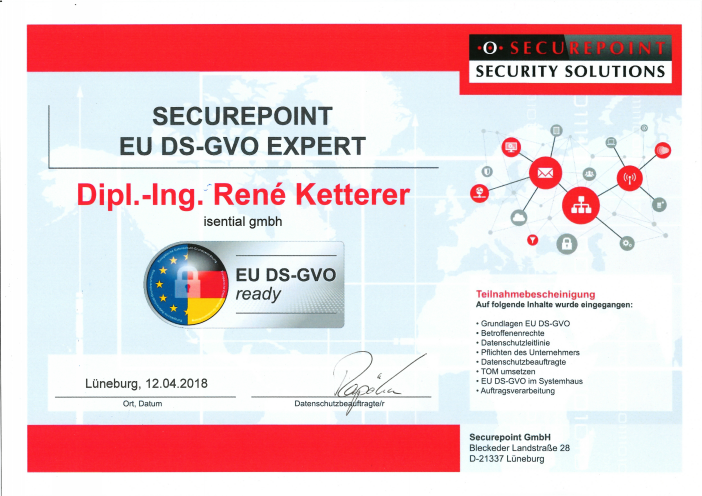

Als IT-Systemhaus und Datenschutzbeauftragte lassen wir uns von unserem Partner für IT-Sicherheit Securepoint zu „Securepoint EU DS-GVO Expert“ schulen. Diese sehr intensiven und tiefgreifenden Schulungsmaßnahmen versetzen uns in die Lage, unsere Kunden u. a. zu oben angeführten und folgenden Punkten professionell zu helfen.

Obwohl die schnell ablaufende Übergangsfrist immer näherkommt, haben viele Firmen noch kaum oder sogar gar keine Vorkehrungen getroffen.

Das Marktforschungsinstitut Gartner hat ermittelt, dass bis Ende 2018 bei mehr als der Hälfte von der EU DS-GVO betroffenen Unternehmen nicht alle entsprechenden Vorgaben umgesetzt sind.

Laut einer Bitkom Studie aus 09/2017 ignoriert bisher jedes dritte Unternehmen die EU DS-GVO und erst 13 Prozent aller befragten Unternehmen haben überhaupt erste Maßnahmen eingeleitet.

5.1 DATENSCHUTZBEAUFTRAGTEN BENENNEN

Zunächst ist die Benennung oder Bestellung eines Datenschutzbeauftragten, insbesondere wenn bei dem Unternehmen besonders risikoreiche Datenverarbeitungen erfolgt, vorzunehmen. Auch für kleine und mittelständische Firmen kann die Benennung eines externen Datenschutzbeauftragten eine gute Option sein.

Der Datenschutzbeauftragte muss gegebenenfalls sowohl gegenüber der Öffentlichkeit, wie auch der zuständigen Landesdatenschutzbehörde als offizieller Ansprechpartner benannt werden. Besonders im Fall einer Datenschutzverletzung ist es enorm wichtig, einen zentralen Ansprechpartner zu haben, der alles Weitere organisiert, sich zügig, direkt und weitestgehend mit der Aufsichtsbehörde abstimmt, um noch größere Schäden zu vermeiden.

5.2 ERSTE SCHRITTE ZUR EINFÜHRUNG DER EU DS-GVO

Folgende Fragen können dabei helfen, die Gefahrenpunkte für die anstehende Umsetzung zu lokalisieren:

- Ist der Betroffene ausreichend und in einfacher Sprache informiert worden?

- Liegen ausreichend wirksame Einwilligungen der Betroffenen vor?

- Welche Daten werden im Unternehmen gesammelt oder verarbeitet?

- Werden die Daten ausreichend geschützt?

- Entspricht die eingesetzte IT dem aktuellen Stand der Technik?

- Enthält die eingesetzte IT sog. Backdoors (viele außereuropäischen Hersteller durch den "Patriot Act" dazu gezwungen)?

- Kann eine Meldung an die Aufsichtsbehörde innerhalb von 72 Stunden durchgeführt werden?

- Können Kunden mit einfachen Mitteln eine Auskunft über ihre personenbezogenen Daten erhalten?

- Kann die Löschung der Daten durchgeführt werden?

- Werden Daten zur Speicherung oder Verarbeitung an Dritte übermittelt?

- Was und wie wird dokumentiert?

5.3 VERZEICHNIS VON VERARBEITUNGSTÄTIGKEITEN

Um überhaupt zu wissen, welche personenbezogenen Daten gespeichert und verarbeitet werden, ist eine Bestandsaufnahme unabdingbar. Die EU DS-GVO sieht das in dem „Verzeichnis von Verarbeitungstätigkeiten” vor. Auch wenn die Vorschrift Ausnahmen kennt, bei denen Unternehmen kein Verzeichnis führen müssen, empfehlen wir dringend, ein den Vorschriften entsprechendes Verzeichnis zu erstellen. Damit erhält der Verantwortliche einen Überblick und es wird gleichzeitig eine zentrale Anforderung der Vorschrift erfüllt.

5.4 PROZESSE UND WERKZEUGE ÜBERPRÜFEN

Hier ist es wichtig, sowohl die Mitarbeiter für das Thema zu sensibilisieren und zudem die Prozesse zu überprüfen. Die Erstellung von Richtlinien, die den Umgang mit personenbezogenen Daten festlegen, ist hier ein wichtiger Bestandteil. Diese Richtlinien stellen eine Ansammlung aus technischen sowie organisatorischen Maßnahmen dar.

5.5 IT-INFRASTRUKTUR ÜBERPRÜFEN UND ABSICHERN – PRIVACY BY DESIGN, PRIVACY BY DEFAULT

Ein wichtiger Faktor ist die verantwortungsvolle Absicherung der IT-Systeme. Die vorhandene IT muss geprüft und ggf. durch neue ersetzt werden. Die EU DS-GVO führt die Begriffe „data protection by design” („Privacy by Design”) und „data protection by default” („Privacy by Default”) ein.

Die Technik der Datenverarbeitung muss von vornherein auf diese Zwecksetzung ausgerichtet sein. Die Voreinstellungen müssen datenschutzkonform ausgewählt sein. Die Absicherung fängt bereits auf der Netzwerk- und Kommunikationsebene an. Um ausschließlich vertrauenswürdige Verbindungen zu autorisieren, muss eine professionelle Firewall installiert werden. Bei der Auswahl der Firewall ist es empfohlen, darauf zu achten, dass der Hersteller seine Produkte gemäß der EU DS-GVO entwickelt sowie die Weitergabe von Daten an Dritte ausgeschlossen ist. Produkte, die Voraussetzungen von nicht EU-Staaten erfüllen, laufen Gefahr, gegen die Regelungen und Vorgaben der EU DS-GVO zu verstoßen. Achten Sie auf entsprechende Auszeichnungen oder Gütesiegel.

In der Verordnung soll die Vorgabe des Datenschutzes durch Technik sowie einer datenschutzfreundlichen Voreinstellung erfüllt werden.

Auch die Datensicherung und der Schutz vor Datenverlust hat eine hohe Bedeutung. Um sicherzustellen, dass Daten nicht verloren gehen können, muss ein Backup/Restore und Recovery Konzept erarbeitet werden. Hier kann zum Beispiel ein georedundantes Cloud-Backup in ein vertrauenswürdiges Rechenzentrum eine Lösung sein. Wichtig ist, dass Konzepte erstellt, dokumentiert und umgesetzt werden, um die Vorgaben der EU DS-GVO bestmöglich zu erfüllen.

5.6 ISENTIAL HILFT IHNEN BEI DER EINHALTUNG DER EU DS-GVO UND REALISIERUNG VON LÖSUNGSKONZEPTEN

Mit unseren Know-how zum Thema EU DS-GVO können wir Ihnen bestmögliche Unterstützung und Lösungen bieten. Um die technischen Anforderungen der EU DS-GVO erfüllen zu können, müssen die IT-Technik für die Infrastruktur und die Prozesse optimal aufeinander abgestimmt sein. Eine professionelle IT-Security Umgebung ist eine der tragenden Säulen: “Privacy by Design, Privacy by Default”. Dazu gehört dann auch eine sorgfältige Dokumentation und eindeutige Abläufe bei einer Datenschutzverletzung. Das gilt sowohl für die schnelle Information und Reaktion des IT-Verantwortlichen sowie für eine umgehende Meldung an die Aufsichtsbehörden.

6 IT-SECURITY MADE IN GERMANY

isential zusammen mit ihrem Partner für IT-Sicherheit Securepoint bietet mit ihrem Know-how und ausgezeichneten Produkten und Kompetenzen im Bereich „Managed Security” komplette Lösungen für Unternehmensnetzwerke jeder Größe.

Unser Partner für IT-Sicherheit Securepoint ist Mitglied des deutschen IT-Sicherheitsverbands TeleTrusT. Die Securepoint-Lösungen für Netzwerksicherheit, Virenschutz, Sicherheit für mobile Geräte sowie E-Mail-Archivierung besitzen das Qualitätszeichen „IT-Security made in Germany”. Securepoint erfüllt mit seiner Kompetenz und seinen Produkten alle geforderten wichtigen Kriterien:

- Der Hauptsitz der Forschung und Entwicklung ist in Deutschland.

- Die Gewähr vertrauenswürdiger Sicherheitslösungen

- Die Verpflichtung zu keinerlei versteckten Zugängen für Dritte (keine Backdoors)

- Die Zusicherung, dem deutschen Datenschutzrecht zu entsprechen.

- Partner und Kunden von Securepoint erhalten durch dieses Qualitätszeichen die Sicherheit, sich für IT-Security-Produkte zu entscheiden, die den strikten Richtlinien der EU DS-GVO unterliegen.

DIE ZEIT WIRD KNAPP – JETZT HANDELN!

Die Europäische Datenschutzgrundverordnung betrifft uns alle. Die Übergangsphase endet im Mai 2018 – eine weitere Übergangsperiode wird es nicht geben.

Einführung und fortdauernde Pflege des Datenschutzes belastet gleichermaßen alle öffentlichen und nicht öffentlichen Stellen, die personenbezogenen Daten verarbeiten – also Sie, Ihre Kunden und Lieferanten und Ihre Konkurrenz wie auch uns selbst. Die normalen und verständlichen Schutzreflexe helfen hier nicht weiter – es gibt schlicht und ergreifend kein Entrinnen. Die bereits vor zwei Jahren in Kraft getretene Europäische Datenschutzgrundverordnung gilt ab dem 25. Mai 2018 uneingeschränkt.

Daher müssen wir die EU DS-GVO als neue Herausforderung begreifen und in ihr einen Wettbewerbsvorteil sehen.

Sprechen Sie uns an. Zusammen mit Ihnen sorgen wir für Einhaltung der EU DS-GVO in Ihrem Unternehmen.

Bitte beachten Sie, dass dieser Leitfaden als Denkanstoß zu den möglichen Auswirkungen der EU DS-GVO gedacht ist und eine umfassende rechtliche Beratung nicht ersetzt.

Liebe Geschäftspartner,

sehr geehrte Damen und Herren,

Es geht wieder ein Jahr zu Ende und Weihnachten steht vor der Tür. Ein kurzer Blick zurück macht uns Stolz auf das, was wir zusammen mit Ihnen geschafft haben. Ein erfolgreiches Jahr liegt hinter uns.

Nun gilt es aber, den Blick nach vorne zu richten. Wir freuen uns auf die neuen Herausforderungen, die auf uns warten.

Das gesamte Team wünscht Ihnen und Ihren Lieben besinnliche Weihnachten und viel Erfolg im kommenden Jahr!

Am Mittwoch, 28. Juni um 17:30 Uhr findet das Trossinger Wirtschaftsforum statt.

Der Gastgeber der Veranstaltung ist die Stadt Trossingen, die ganz unter dem Thema „10 Jahre Gewerbepark Achauerstraße/Werk 8“ dieses Wirtschaftsforum organisiert.

Die isential gmbh öffnet an diesem Tag ihre Türe für alle Besucher. Wir informieren Sie über unsere Produkte und Dienstleistungen. Kernthemen dabei sind unser ERP-System ISEntial und das Dauerthema „Sicherheit in der Informationstechnik“.

Wir informieren Sie gerne in einem persönlichen Gespräch über die nächste Programmversion unseres ERP-Systems ISEntial. Diese bringt neue und moderne Funktionen mit und verfügt über eine frische neue Oberfläche, die nach Ihren Wünschen angepasst werden kann. Zudem besitzt diese neue Version über ein weiteres Berichtswesen, welches Ihnen dabei hilft, sehr ansprechende grafische Ausdrücke wie beispielsweise Produktfotos usw. zu erstellen.

Darüber hinaus informieren wir Sie über die in ISEntial integrierte Dokumentenverwaltung, welche Sie in die Lage versetzt, jede Art von Dokumenten in ISEntial zu speichern und intelligent zu verwalten. Dazu gehören u. a. Datenblätter, Werkzeugnisse, Prüfbescheinigungen, Noten, Bücher, Produktfotos, Musikdateien, Filme aber auch ganz normale Dateien wie z. B. PDF-Rechnungen, gescannte Dokumente usw.

Das Thema „Sicherheit in der Informationstechnik“ kommt dabei nicht zu kurz. Als GDATA-Partner und Securepoint UTM- und UMA-Certified-Engineer Gold-Level verfügen wir über das notwendige Know-how, Sie in allen sicherheitsrelevanten Themen optimal zu beraten. Von Endpoint-Security, über UTM-Firewall und gesetzeskonforme revisionssichere E-Mail-Archivierung UMA, bis hin zur Mitarbeiterschulung unterstützen wir Sie professionell bei allen sicherheitsrelevanten Themen. Dabei setzen wir ausschließlich deutsche Produkte ein!

Zu Beginn um 17:30 Uhr begrüßt Sie der Bürgermeister der Stadt Herr Dr. Clemens Maier. Anschließend spricht Herr Matthias Sacher der Wohnbau Trossingen GmbH über das Jubiläum „10 Jahre Gewerbepark Achauerstraße/Werk 8“ zu Ihnen.

Gerne können Sie auch einen der Vorträge besuchen, die am diesen Tag stattfinden. Unsere Nachbarfirmen UMCO GmbH und gis-it GmbH informieren Sie über die Themen „Sicherheitsdatenblätter und Gefahrgut“ und „Datenschutz in der IT“.

Ab 19:30 Uhr dann Fassanstich und Grillen auf dem Hof des Werk 8 und Besuch der anderen im Werk 8 ansässigen Unternehmen.

Uns können Sie aber gerne bereits ab 17 Uhr besuchen. Wir stehen Ihnen für persönliche Gespräche den ganzen Abend gerne zur Verfügung.

Einleitung

Augen verschließen und Problem vertagen – es riecht nicht, man hört es nicht und man kann es auch nicht sehen. Wenn man es jedoch spürt, ist es zu spät und man hat den Kampf bereits verloren.

Die Zahlen sind erschreckend und man kann nur mutmaßen, wie hoch diese wirklich sind, denn viele Unternehmen melden Hackerangriffe aus unterschiedlichen Gründen nicht und werden somit statistisch nicht erfasst: Im Jahr 2016 wurde in Deutschland ein Fünftel der mittelständischen Unternehmen gehackt.

Don Quijote und der Kampf gegen Windmühlen

Es ist in der Tat wie der berühmte Kampf gegen Windmühlen: Kriminellen Hackern gelingt es immer wieder, sich in fremde IT-Systeme von Unternehmen einzuhacken – Tendenz stark steigend. Man könnte davon ausgehen, dass angesichts der alarmierenden Zahl von Angriffen Unternehmen in ständiger Alarmbereitschaft stehen und alles Mögliche daransetzen, wiederholte Hackerangriffe abzuwehren. Ist es auch so?

Die beunruhigende Realität

Die Realität sieht komplett anders aus: Gerade, wenn es um die Sicherheit der IT-Systemen im eigenen Unternehmen geht, werden die notwendigen Sicherheitsmaßnahmen häufig vernachlässigt. Fehlende, falsche oder veraltete Sicherheitssoftware sind Beispiele für lückenhafte IT-Systeme. Aber auch die Netzwerkverwaltung ist in vielen Fällen unzureichend und führt insbesondere in kleineren Unternehmen zum Teil zu gefährlichen Fehlkonfigurationen – hier fehlt oft das Know-how, um Netzwerke professionell zu planen und abzusichern. Die Sensibilisierung von Mitarbeitern durch Schulung und Auferlegung klarer Regeln ist ebenfalls in den meisten kleineren Unternehmen unzureichend bzw. meistens erst gar nicht vorhanden.

Aber auch Unternehmen, die in Sicherheit investieren, laufen oft in die gleiche Falle: Hacker finden immer wieder neue Mittel und Wege, in fremde Systeme einzudringen. Deswegen müssen die Sicherheitsmaßnahmen im Unternehmen stets angepasst bzw. erweitert werden, um mit dieser beunruhigenden Entwicklung Schritt halten zu können. Investiert das Unternehmen nicht laufend in Sicherheit, veralten seine Sicherheitssysteme und -konzepte sehr schnell und werden selbst zu einem Risikofaktor.

Wer trägt die Verantwortung bei einem Hackerangriff?

Leider ist die rechtliche Lage zurzeit nicht eindeutig und so gibt es keine klaren Regeln. Unternehmen werden selten zur Verantwortung gezogen und so leiden am Ende andere, deren Daten als Zielscheibe für Hacker fungieren. Daher ist die Forderung nach Sicherheitsstandards mehr als gerechtfertigt.

Um allerdings ein Unternehmen zur Rechenschaft ziehen zu können, muss ihm Fahrlässigkeit nachgewiesen werden. Als Beispiel dazu zählen die fehlende oder mangelnde Aktualisierung von Abwehr-Systemen oder wenn das Unternehmen Sicherheitslücken einfach ignoriert.

Auch sehr wichtig: Verfügt das Unternehmen über eine Person, die ausschließlich für die IT-Sicherheit verantwortlich ist? Firmen mit derartigen Personen sind nämlich weitaus mehr um lückenlose Sicherheit bemüht und haben auch nachweislich weniger Schäden durch Angriffe auf die Systeme zu bewältigen.

Laut Umfragen fordert eine große Mehrheit der befragten Unternehmen (neun von zehn Vorstandsvorsitzenden), dass Unternehmen, die sich nicht ernsthaft um ihre Datensicherheit bemühen, in Haftung genommen werden sollten. Klare Regeln und standardisierte Vorschriften werden also auch in den Führungsetagen der Unternehmen begrüßt.

Das IT-Sicherheitsgesetz des BSI versucht, deutliche Standards vorzugeben. Allerdings sind diese leider unklar definiert. Ein großes Problem ist die weitläufige Interpretierbarkeit der verwendeten Begriffe. Diese Begriffe sorgen für ein lückenhaftes Verständnis. So werden moderne Technologien als „angemessene Vorkehrungen“ bezeichnet oder Straßen mit Internetdienstleistern verglichen, um sie unter dem Begriff „kritische Infrastrukturen“ gleichzusetzen – das ist alles andere als eindeutig.

Durch die unklaren Definitionen des IT-Sicherheitsgesetzes kann die Frage der Haftung im Falle eines Hackerangriffs und des sich daraus ergebenden Datenmissbrauchs nicht immer eindeutig definiert werden. Daher gehen viele Unternehmen dazu über, diese Punkte mit ihren Geschäftspartnern bereits im Vorfeld eindeutig zu definieren und vertraglich festzuhalten: Möchte z. B. ein Unternehmen als Zulieferer eine Geschäftsbeziehung mit einem anderen Unternehmen eingehen, werden bezüglich IT-Sicherheit klare Vereinbarungen getroffen, die in aller Regel durch Audits in periodischen Abständen kontrolliert und eventuell angepasst werden. Aber wie sieht es bei einem Hackerangriff aus, wenn solche Vereinbarungen fehlen?

Anreiz durch Versicherung

Wie bereits im vorigen Abschnitt erläutert, bietet die geltende Rechtslage nicht genügend Anlass, Sicherheitsvorkehrungen vorbildlich einzuhalten. Nun muss anders dafür gesorgt werden: zum Beispiel in Form von sog. Cyber-Versicherungen. Diese können dazu führen, den IT-Sicherheitsansatz eines Unternehmens grundlegend zu verändern. Nach Angaben von Analysten soll sich das Volumen des Versicherungsmarkts in den nächsten fünf Jahren auf ca. 7 Milliarden Euro verdreifachen. Dass ein Unternehmen, welches sich finanziell gegen einen Hackerangriff absichert, weniger risikofreudig mit dem Thema Datensicherheit umgeht, dürfte als unmittelbare Folge angesehen werden.

Verantwortung übernehmen

Unternehmen sind für eine umfassende IT-Sicherheitsstrategie selbst verantwortlich. Solange der Gesetzgeber keine rechtlich klar definierten Regeln schafft, werden sich viele Unternehmen nicht um die Einhaltung grundlegender Sicherheitsmaßnahmen bemühen. Abhilfe könnten hier z. B. CyberVersicherungen leisten, die für transparenten Sicherheitsstandards sorgen könnten.

Es sollte jedoch jedem Unternehmer klar sein, dass die Vernachlässigung von ITSicherheitsstandards nicht nur kurzsichtig ist, sondern sie kann sogar das Ende eines Unternehmens bedeuten. Gerade in einem hochentwickelten Land wie Deutschland, dessen größte Ressource das Know-how ist, kann das unkontrollierte Abfließen von Wissen den Ruin eines Unternehmens bedeuten, das ganz abgesehen vom Imageverlust bei Kunden und Lieferanten.

Die Frage der Haftung ist unter diesen Gesichtspunkten fast zweitrangig: Jedes Unternehmen hat eine Verantwortung gegenüber seinen Mitarbeitern und Geschäftspartnern. Die Vernachlässigung der IT-Sicherheit wird in erster Linie immer das gehackte Unternehmen schwer treffen.

Ein abgewehrter Hackerangriff ist sicher schwer finanziell zu quantifizieren. Dennoch möchte niemand das am eigenen Leibe erfahren, nur um einen Vergleich ziehen zu können, ob die finanziellen Folgen eines Angriffes teurer oder preisgünstiger als die Abwehr sind. Der nächste Angreifer steht schon vor der Tür.

Sorgen Sie daher für ein ausgereiftes und zukunftssicheres Sicherheitskonzept. Wir helfen Ihnen gerne dabei.

E-Mail-Archivierung ist eine gesetzliche Pflicht. Ab dem 1. Januar 2017 gelten die „Grundsätze zur ordnungsgemäßen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff“ (GoBD) vollumfänglich. Die Übergangsfristen enden zum 31. Dezember 2016.

Das bedeutet:

Die Pflicht zur Archivierung jeglicher elektronischen Dokumente gilt ausnahmslos für alle Unternehmen, unabhängig ihrer Größe, die Geschäfte auf digitalen Wegen abwickeln! Werden Handelsbriefe, Angebote, Rechnungen per E-Mail versandt, MUSS archiviert werden und zwar in der Form, in der die Dokumente (E-Mails) vorliegen. Spätestens zum 31. Dezember 2016 muss eine entsprechende Archivierungslösung implementiert sein.

Ab dem 1. Januar 2017 muss es jeder Wirtschaftsprüfer melden und jedes Finanzamt es ahnden, wenn nicht ordnungsgemäß archiviert wird. E-Mails müssen nachweislich unveränderbar und revisionssicher vorliegen. Die Signierung von E-Mails und Dokumenten mit qualifizierten Zeitstempeln ist hierfür der beste Weg, um eine rechtssichere Archivierung nach höchsten Standards (GoBD und BSI TR 03125) zu erreichen.

Ausführliche Informationen im PDF-Format herunterladen.

Kontaktformular

Securepoint E-Mail-Archivierung (UMA)

Die Archivierung erfolgt gesetzeskonform, revisionssicher und automatisch nach GoBD, HGB, AO, Basel II sowie BSI TR 03125, dem höchsten deutschen Standard. Die automatische Anbringung von qualifizierten Zeitstempeln zum Schutz vor Manipulation von E-Mails und Dokumenten sorgt für eine sichere, nachweisbare Archivierung. Securepoint UMA sorgt zudem dafür, dass Dokumente auf einfachste Weise zum Nachweis wiedergefunden werden können.

Nehmen Sie Kontakt mit uns auf. Von der Beratung bis hin zur Installation, Einrichtung und dem Support erledigen wir als zertifizierter Securepoint-Partner alles für Sie.

isential gmbh

Achauerstr. 8; D-78647 Trossingen

Tel.: +49 7425 9525900; Fax: +49 7425 9459137

Kontaktformular

Nicht ohne ein bisschen Stolz möchten wir Ihnen mitteilen, dass wir durch Schulungen und anderen Fortbildungsmaßnahmen den Status „Securepoint Gold Partner“ erlangt haben.

Neben unserer Expertise profitieren Sie zusätzlich von unserem direkten Draht zur Herstellerfirma Securepoint, was gerade in Sachen IT-Sicherheit von extrem großem Vorteil ist.

Denken Sie immer daran, dass Internet-Kriminelle 24 Stunden am Tag unterwegs sind. Sie machen keinen Lärm, man sieht und riecht sie nicht und wenn man sie doch wahrnimmt, ist es in aller Regel bereits zu spät. Worauf warten Sie noch? Wissen Sie, ob Ihr Netzwerk ausreichend geschützt ist – von außen wie auch von innen?

Lassen Sie sich von Experten beraten. Alles andere ist einfach zu teuer und gefährlich.

Weiterlesen: 08.2016 – isential gmbh ist »Securepoint Certified Partner Gold Level«